Алексей Викторович Захаров

руководитель проекта

ООО "РадиоСофт"

Журнал Защита информации. INSIDE №1'2015Немного статистики вместо предисловия.

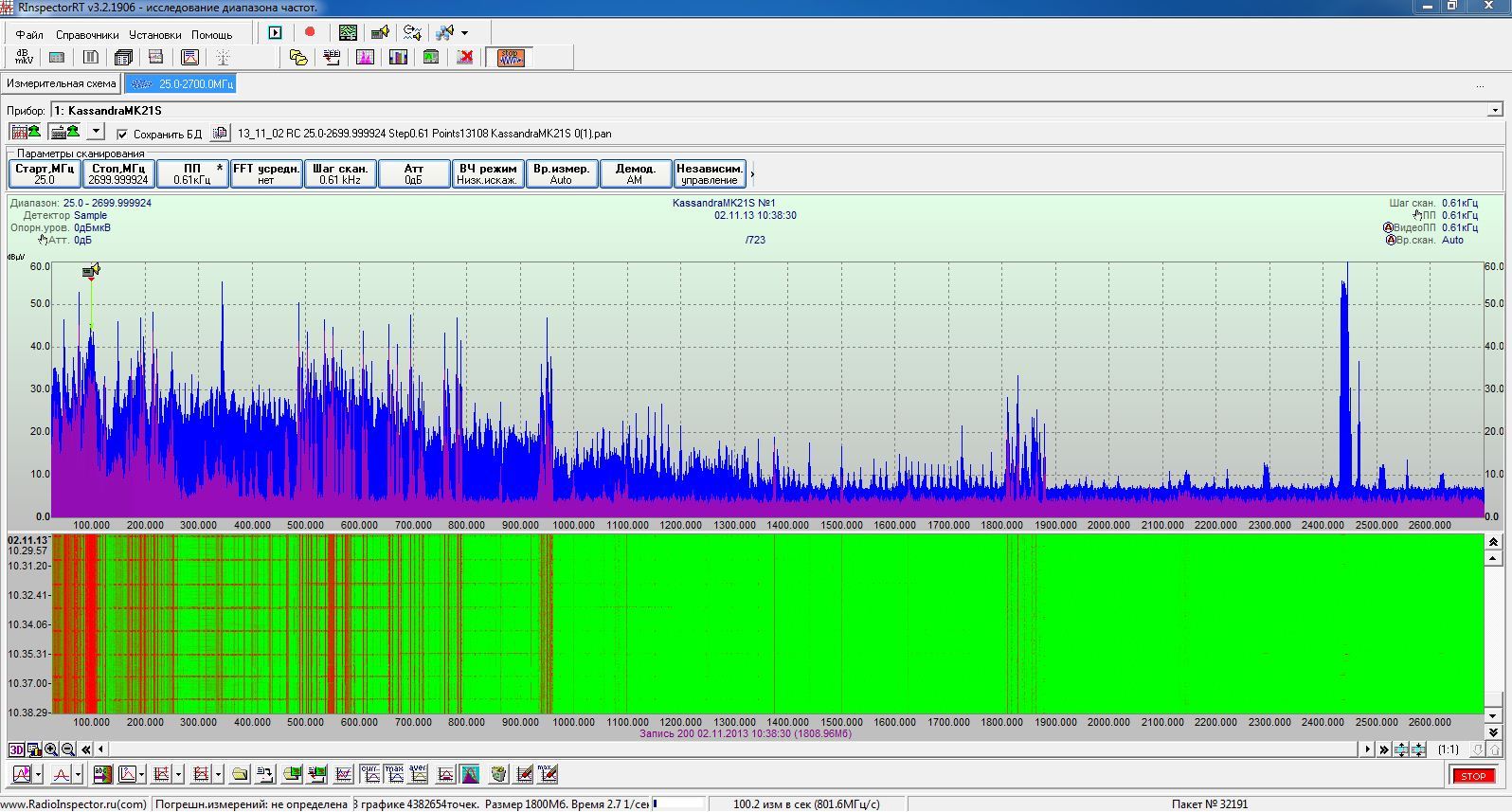

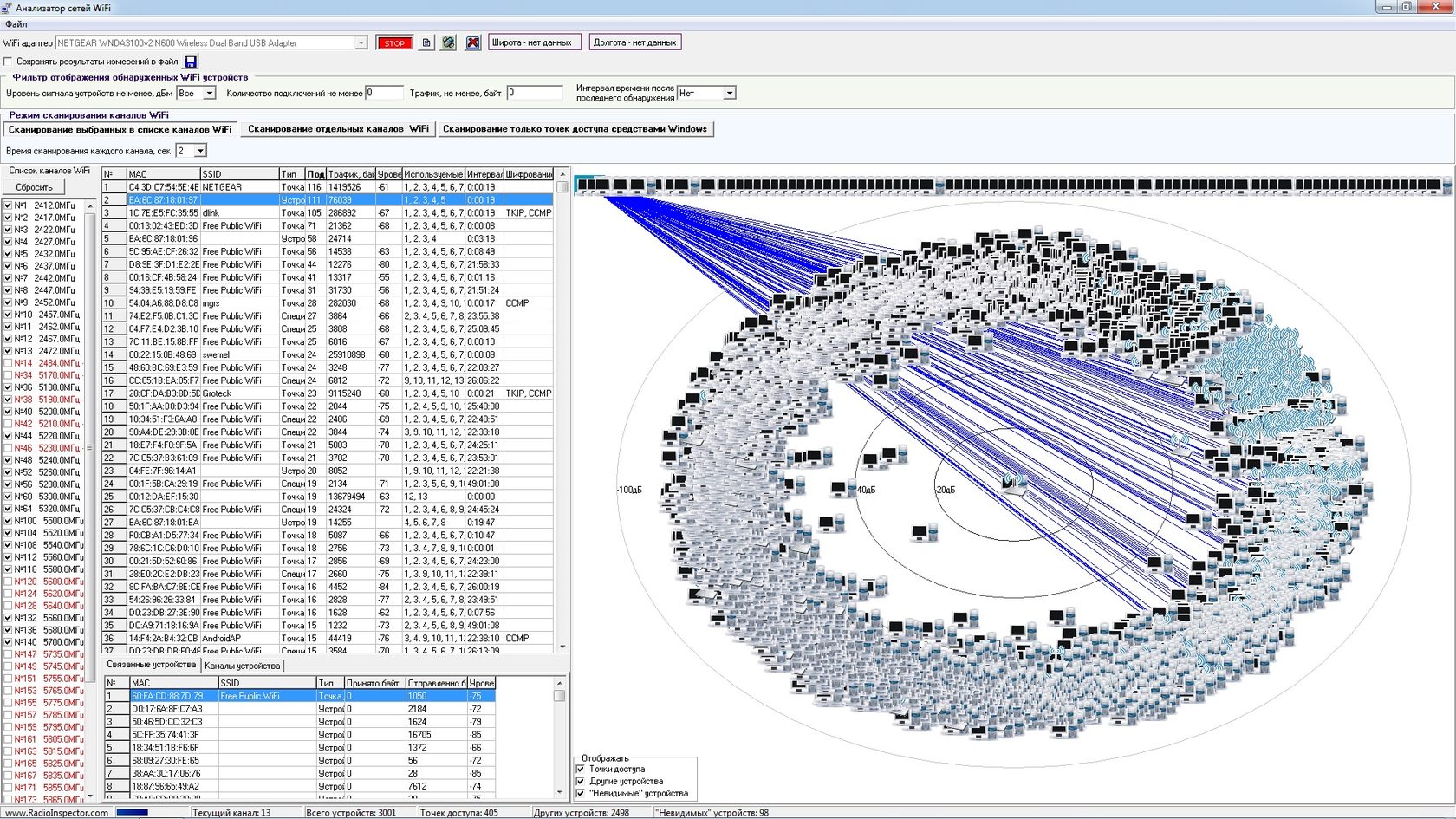

Во время очередной двухчасовой поездки по Москве автором статьи было зафиксировано 4034 уникальных MAC-адреса, в том числе 1081 точка доступа и 2352 устройства в дежурном режиме без текущего подключения (в основном это смартфоны, владельцы которых не выключают Wi-Fi вдали от зарегистрированных точек доступа). Одновременно было выявлено 82 скрытых сети (SSID отсутствует, организовано подключение «точка – точка»).

Пожалуй, в настоящее время трудно найти другой такой же активно используемый участок радиочастотного спектра как 2,4 ГГц. В этом диапазоне работают устройства стандартов Wi-Fi, Bluetooth, ZigBee, аналоговые и цифровые видео передатчики, системы дистанционного управления и доступа, микроволновые печи, и многое другое. Естественно, что чем более используемым является участок радиочастотного спектра, тем сложнее его контролировать и анализировать. Это обстоятельство зачастую является решающим при выборе злоумышленниками среды для варианта маскировки работы своих Незаконно Действующих Передатчиков (НДП), предназначенных для перехвата информации ограниченного доступа.

Используя для работы НДП сильно загруженные частотные диапазоны, с целью максимально затруднить их выявление, разумно использовать общепринятые и распространённые в этих диапазонах стандарты связи. Применительно к технологии Wi-Fi это существенно упрощает производство, так как используются распространённые, доступные и не дорогие компоненты, отработанные инженерные решения. Но самое главное - затруднительно отличить друг от друга работу двух устройств, использующих один и тот же цифровой стандарт связи, не выявив их уникальные ID (идентификаторы). В случае с Wi-Fi таким идентификатором является MAC-адрес.

Здесь и далее мы не будем затрагивать вопросы безопасности легальных сетей Wi-Fi, это отдельная тема. В данном случае нас больше волнует другой аспект, а именно использование технологии Wi-Fi и устройств на ее основе в качестве канала передачи перехваченной информации. А также, какие требования, которые необходимо предъявлять к современным средствам анализа сетей Wi-Fi применительно к области противодействия техническим средствам разведки (ПДТСР).

Часть 1

В январе 2013 года в сети интернет появилось описание Wi-Fi-диктофона (Рисунок 1).

Сначала под названием «WREN WiFi» на сайте английской компании WINKELMANN www.winkelmann.co.uk, известной в узких кругах, а затем под названием "ACU-GEM WIFI", информацию об этом же устройстве разместила ирландская фирма «ACUSTEK LTD» на своём сайте www.acustek.com.

Вот некоторые выдержки из характеристик, взятые с сайта литовского разработчика и продавца «Gedion LTD» (www.gedion.lt),где такой диктофон выставлен под названием Micro WI (наиболее важные с нашей точки зрения параметры выделены):

« Высококачественный минидиктофон со встроенным Wi-Fi передатчиком. Wi-Fi диктофон MicroWi - уникальное устройство для скрытого аудионаблюдения, совмещающее преимущества и лишенное недостатков диктофонов и радиопередатчиков. В отличие от обычных диктофонов, для прочтения записей с MicroWi диктофона с Wi-Fi передатчиком не требуется физический доступ к диктофону. Скрыто установленный диктофон может снабжать необходимой информацией ежедневно в течение многих лет. В отличие от обычных радиопередатчиков, диктофону с Wi-Fi передатчиком достаточно всего неколько минут в день работы радио чтобы передать записанную информацию.Поэтому такой диктофон очень сложно обнаружить как детектором поля, так и системами радиомониторинга. Размеры Wifi диктофона не превышают двух сложенных вместе зажигалок.Wifi dиктофон поддерживает сменные MicroSD карты. Поддерживаемый объем памяти позволяет записать до 300 часов при частоте сэмплирования до 8kHZ.Встроенный аккумулятор обеспечивает диктофону до 120 часов автономной работы (без внешних источников питания)Загрузка суточного аудионаблюдения при качественном Wi-Fi соединении занимает всего несколько минут.

В таком режиме, оператору достаточно приблизиться с ноутбуком с подключенным маршрутизатором на расстояние действия сети Wi-Fi (до 50 метров в помещениях), чтобы скачать всю накопленную информацию.

Диктофон также можно сконфигурировать работать в обычной (например, офисной) Wi-Fi сети.В таком случае, диктофон может загружать на удаленный компьютер накопленную аудио информацию по настраиваемому пользователем графику.

- Размер диктофона чуть больше, чем стандартный спичечный коробок

- Встроенный микрофон Knowles позволяет вести запись на расстоянии до 10 м

- Вход для подключения внешнего микрофона

- Режимы активации записи по графику и по голосу

- Автоматическая и ручная регулировка усиления

- До 120 часов автономной работы на одной зарядке аккумулятора

- Удаленное управление и пересылка записей, используя Wi-Fi соединение

- Загрузка 24 часов записи занимает всего около 5 минут

- Настраиваемый график включения/выключения Wi-Fi передатчика

- Режим антиобнаружения: диктофон не обнаруживается детекторами поля и системами радиомониторинга

- Возможность аудиомониторинга в режиме реального времени через Wi-Fi соединение

- Возможность автоматического опознавания и загрузки записей при появлении в зоне действия (до 50 м) переносной точки доступа

- Возможность подключения к любой стационарной точке доступаWi-Fi

- Диктофон может быть доукомплектован 3G маршрутизатором для работы через мобильный Интернет.

- Специальное программное обеспечение для настройки диктофона и прослушивания записей

- Удобная навигация по аудиозаписям благодаря временным меткам »

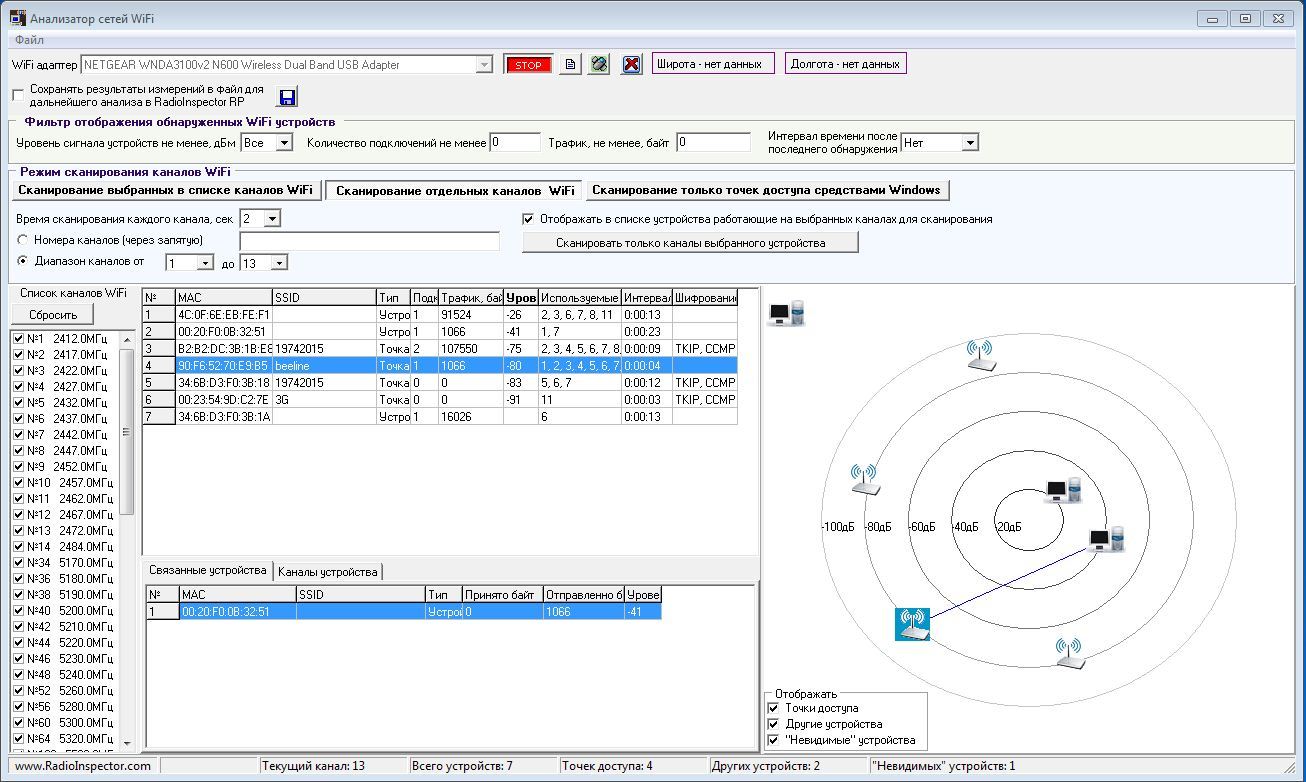

В настоящее время подобные диктофоны стали продаваться на различных зарубежных сайтах. Некоторое лукавство в их описании конечно есть, т.к. абсолютно не обнаруживаемых передатчиков Wi-Fi не существует. Поэтому данное изделие в момент передачи найти можно. Вместе с тем, в режиме только записи, данное средство с помощью средств радиоконтроля обнаружить затруднительно, его ПЭМИ вряд ли смогут идентифицировать большинство специалистов по радиоконтролю. На рис.2 изображен пример ПЭМИ частного экземпляра диктофона в режиме записи, который можно обнаружить только на очень чувствительной аппаратуре и на расстоянии всего нескольких сантиметров*. В связи с этим выявлять устройство наиболее возможно именно в момент передачи накопленной им информации по сети Wi-Fi.

После тестирования данного диктофона в реальных условиях мы практически можем подтвердить заявляемые ТТХ и хотим отметить следующие особенности:

- Диктофон может быть виден в сети как точка доступа, причём название SSID можно присваивать любое. Любопытно отметить, что в нашем случае было выбрано название известного сотового оператора, предлагающего в Москве услуги передачи данных в сетях Wi-Fi (рис.3)

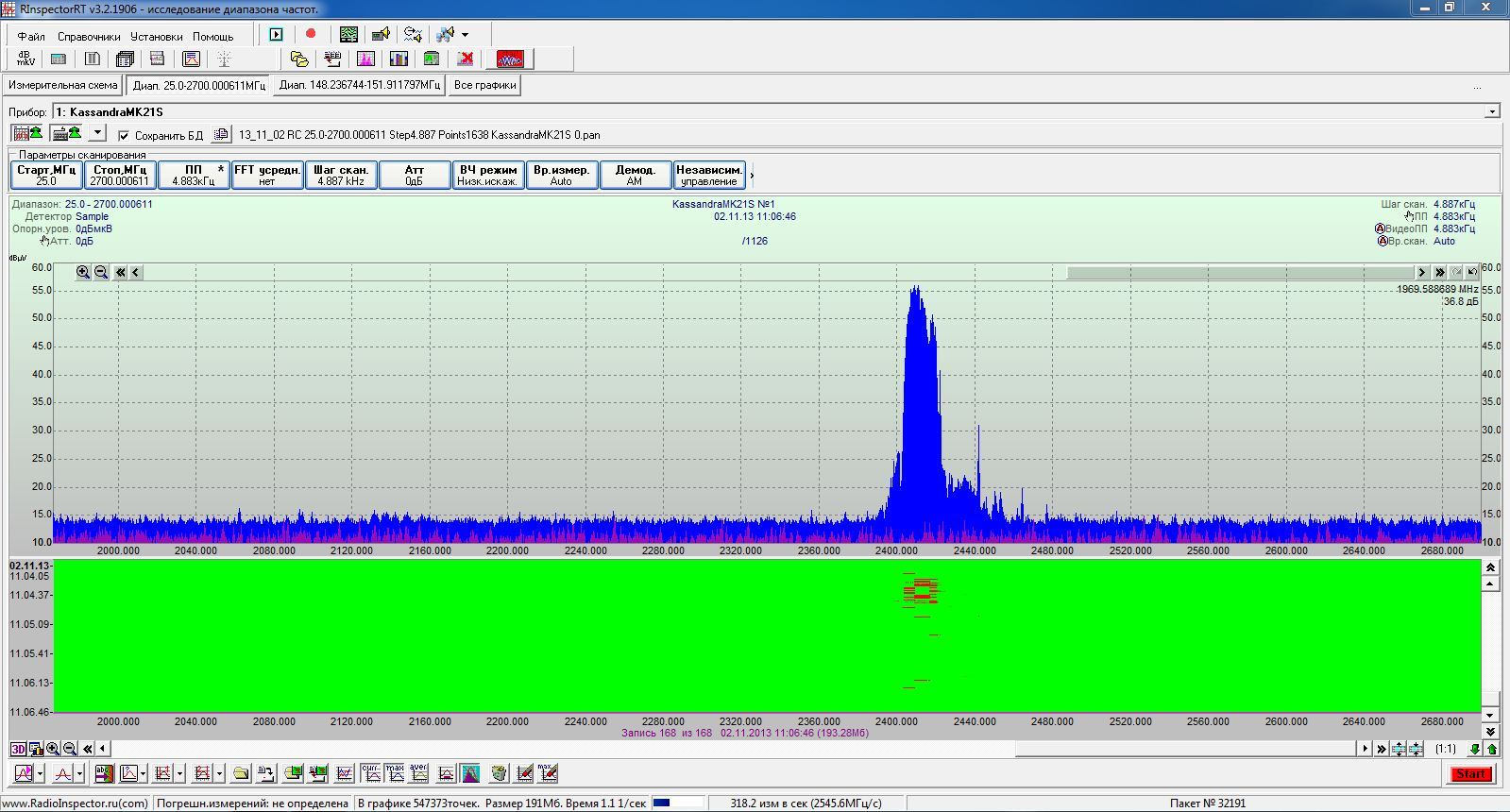

- Передача получасовой записи разговора была произведена за 30 секунд (рис.4)

Хорошо если это будет объект типа «избушка сибирского лесника», где появление новой сети или точки доступа само по себе событие, которое невозможно пропустить на посту радиоконтроля. Появление на постоянно чистом участке спектра какого-либо сигнала здесь равносильно сигнальной ракете посреди ночи. Теперь для сравнения представьте себе, например, бизнес-центр в крупном городе. Или большой современный дом, где установлены несколько связанных в общую сеть точек доступа, имеющих одинаковый SSID. Сегодня на некоторых объектах одновременно принимаются уже сотни(!) Wi-Fi устройств (рис. 5). В таких условиях кто заметит появление ещё одной точки доступа с тем же названием и имеющей почти одинаковый с остальными уровень сигнала? Без знания MAC-адресов всех своих устройств никто не в состоянии понять, легальная это точка доступа или нет.

Безусловно, сегодня присутствует угроза использования средств перехвата информации с передачей её с помощью технологии Wi-Fi. Вместе с тем отметим, что надо реально оценивать возможности вероятного противника, ибо диктофон стоимостью 2500 USD купит не каждый. Но давайте посмотрим на ещё одну действительность наших дней - Wi-Fi-камеры. Возьмем для примера доступную модель Defender MULTICAM WF-10HD. Достаточно посмотреть её ТТХ, чтобы понять, что в умелых руках это устройство вполне может стать серьёзной проблемой для специалистов по защите информации. Чего стоит только настройка с возможностью доступа к камере из любой точки мира через специализированный ресурс. Здесь главное, чтобы камеру можно было подключить к сети Интернет, что в наше время не проблема. И снова удобная функция присвоения любого названия устройству, когда сетевыми средствами Windows будет распознана какая-нибудь безобидная сеть beeline_free, которая почему-то не работает. А в реальности она передаёт видеоинформацию. Причём видео с камеры может сначала записываться на встроенную SD-карту, а позже по команде и передаваться.

Какая еще возникает проблема исходя из возможностей современных анализаторов Wi-Fi, обычно используемых поисковыми бригадами и службами безопасности при проведении поисковых мероприятий и мониторинге контролируемых объектов? Большинство анализаторов привязаны к компьютеру. Если и имеется хороший анализатор, то в лучшем случае он размещен на посту контроля, который может быть значительно удалён от контролируемого помещения, где обычно нет возможности установить отдельный ПК.

Часть 2

На базе накопленного опыта работ по выявлению закладных устройств, а также анализа новых угроз можно сформировать следующие требования к современному комплексу анализа сетей Wi-Fi :

- Непрерывный (по формуле 7/24 – круглосуточно, семь дней в неделю) контроль всего используемого диапазона работы сетей Wi-Fi всех стандартов (IEEE 802.11 a/b/g/n), с привязкой всех измерений ко времени.

- Возможность удалённого размещения приёмных модулей, непосредственно в контролируемых помещениях и без необходимости установки в помещении ПК.

- Возможность автономной работы по заранее заданной задаче без необходимости подключения к ПК для хранения архива накопленных данных длительное время.

- Ведение списка легальных MAC-адресов для быстрого обнаружения и идентификации новых передатчиков Wi-Fi.

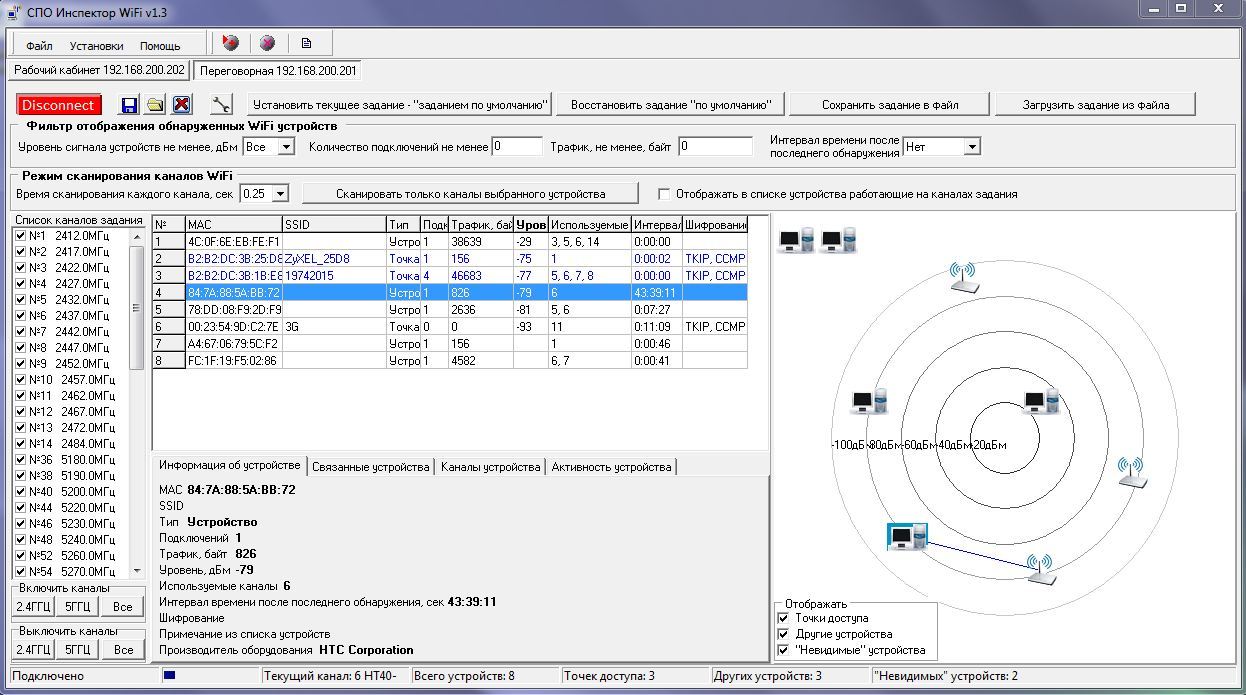

- Мультисерверное ПО, поддержка зонального размещения большого количества приёмных модулей (серверов), связанных в единую сеть.

- Лёгкий, мобильный и экономичный приёмный модуль для решения оперативных задач по локализации НДП.

На основе изложенной проблематики было создано новое поколение специального программного обеспечения RadioInspectorWIFI2 с радиоприёмным модулем RSWIFI2.

Какие же изменения в этой связи претерпел уже известный продукт RadioInspectorWIFI?

Самое главное - был создан радиоприёмный модуль для контроля всех вариантов стандарта IEEE 802.11 a/b/g/n, с собственным микрокомпьютером, конструктивно в отдельном блоке (Рис.6), способным работать автономно. При этом данные собираются устройством по заранее заданной программе и без подключения к ПК. Память встроенного микрокомпьютера рассчитана на автономный сбор данных продолжительностью до года. Память устройства энергонезависимая, рассчитана для хранения в архиве собранных данных при отключении электропитания. Модуль начинает сбор данных сразу после подачи электропитания от сети 220В или от аккумулятора.

Программное обеспечение теперь может быть как моносерверным, для одного радиоприёмного модуля, так и мультисерверным, когда можно создать сеть модулей, подключаемых к посту контроля через сетевые соединения. Модуль подключается к ПК через IP-соединение, каждому модулю можно задать свой IP-адрес. Используется интерфейс LAN 100 МБ/сек. На практике можно оснастить контролируемый объект по аналогии с комплексом стационарного радиоконтроля, при этом в каждое выделенное помещение помимо комплекса радиоконтроля (или его отдельной антенны) устанавливается один радиоприёмный модуль RSWIFI2. В итоге не останется не замеченной любая попытка внести в помещение или включить новое устройство на базе Wi-Fi. А подключив модуль к планшетному ПК можно получить малогабаритный носимый комплекс для локализации НДП по уровню сигнала.

Интерфейс программы RadioInspectorWIFI2 (Рис. 7) внешне является продолжением первой версии программы. Дополнительно появилась возможность загружать накопленный архив из приёмного модуля, получать информацию по производителю модуля Wi-Fi на основе MAC-адреса. Важно отметить, что в устройстве нет ограничений по контролируемым каналам. Под контролем находятся все каналы Wi-Fi в обоих диапазонах выделенных частот.

Отдельно следует сказать о возможности обновления внутренней прошивки firmware для удалённо размещенных модулей приёма/контроля. Сделать это обычно затруднительно, или вовсе невозможно, т.к. при монтаже в контролируемом помещении элементы и средства защиты информации нередко размещаются без последующего доступа к ним. В новом модуле RSWIFI2 присутствует возможность удалённой перепрошивки firmware через локальную сеть.

Такой подход к построению анализаторов сетей Wi-Fi кажется нам наиболее перспективным с точки зрения повышения вероятности обнаружения НДП и удобства эксплуатации.

В заключении немного о перспективах. В каком направлении идёт дальнейшее развитие анализатора?

В радиоприёмный модуль уже сегодня заложена возможность подключения GPS/ГЛОНАС приёмника. Данное расширение позволит не просто фиксировать в памяти обнаруженные MAC-адреса, но и сохранять координаты места обнаружения. Надо сказать, что построение карт зон радиопокрытия было возможно и в самой первой версии RadioInspectorWIFI. Но там присутствует некоторое ограничение в практическом применении, связанное с тем, что навигационный приёмник подключался только к ПК. Вероятно, возможность подключения навигационного модуля будет вновь реализована в новой специализированной версии программы. В таком варианте программно-аппаратный комплекс может найти своё применение для анализа сетей Wi-Fi с помощью транспортных средств, в том числе в полностью автономном автоматическом режиме. Достаточно подключить приёмный модуль к источнику питания с напряжением 5 Вольт (рис.8), после чего он начнёт анализировать сети Wi-Fi и сохранять полученную информацию с привязкой к географическим координатам.

P.S. Информация к размышлению. Пока создавалась эта статья пришло сообщение, что компания Icom анонсировала выпуск безлицензионных радиостанций на основе технологии Wi-Fi, призванных объединить радиосвязь и IP технологии. Это позволит создавать распределённые сети, объединяя в единую сеть объекты, связь между которыми с использованием обычных радиостанций не возможна.

P.P.S. Отдельно хочется добавить о нигде не упоминаемых, кроме технической документации, возможностей современных компьютеров. В частности, стоит упомянуть канал передачи данных Bluetooth версии 4.0

При работе с опцией DTest комплекса радиоконтроля и цифрового анализа сигналов «Кассандра-К21» мы выполняли работы по анализу стандарта Bluetooth на ноутбуке очень известного мирового бренда . И никак не могли обнаружить передачу данных между двумя выявленными устройствами Bluetooth. Т.е. мы обнаруживали факт небольшого обмена данными между двумя устройствами, но когда шла передача аудиоданных, то анализатор переставал показывать увеличение количества переданных пакетов данных. Анализ загрузки всего диапазона радиочастотного спектра показал, что во время передачи данных в ближней зоне появилась передача по сети Wi-Fi. Подключение анализатора сетей Wi-Fi RadioInspectorWIFI2 выявило появление неизвестной Wi-Fi сети в названии SSID которой содержалось реальное название компьютера(!). Пользователям такого типа передачи данных стоит знать, что реально передача данных может идти не только по Bluetooth каналу, но и по самоорганизующейся сети Wi-Fi, если таковой модуль есть на сопрягаемых устройствах. И причём в названии этой самоорганизующейся сети обязательно будет фигурировать реальное название компьютера. В чём угроза кроме передачи реального имени ПК? В том, что сети Wi-Fiработают гораздо дальше, чем Bluetooth, и шансы её взломать гораздо выше. И вероятно носитель ценной информации отказался бы использовать такой канал передачи данных, если бы знал то, что мы описали выше. Минимум эта информация должна быть в инструкциях по эксплуатации электронных устройств. Но её там нет. Данную техническую возможность мы проверили на двух других марках ноутбуков и она полностью повторилась.

Комментарии:

* По результатам анализа данных, накопленных автономным приёмным модулем RadioInspectorWIFI2

*Спектр ПЭМИ зафиксирован с помощью комплекса радиоконтроля и цифрового анализа сигналов «Кассандра-К21».